Новости

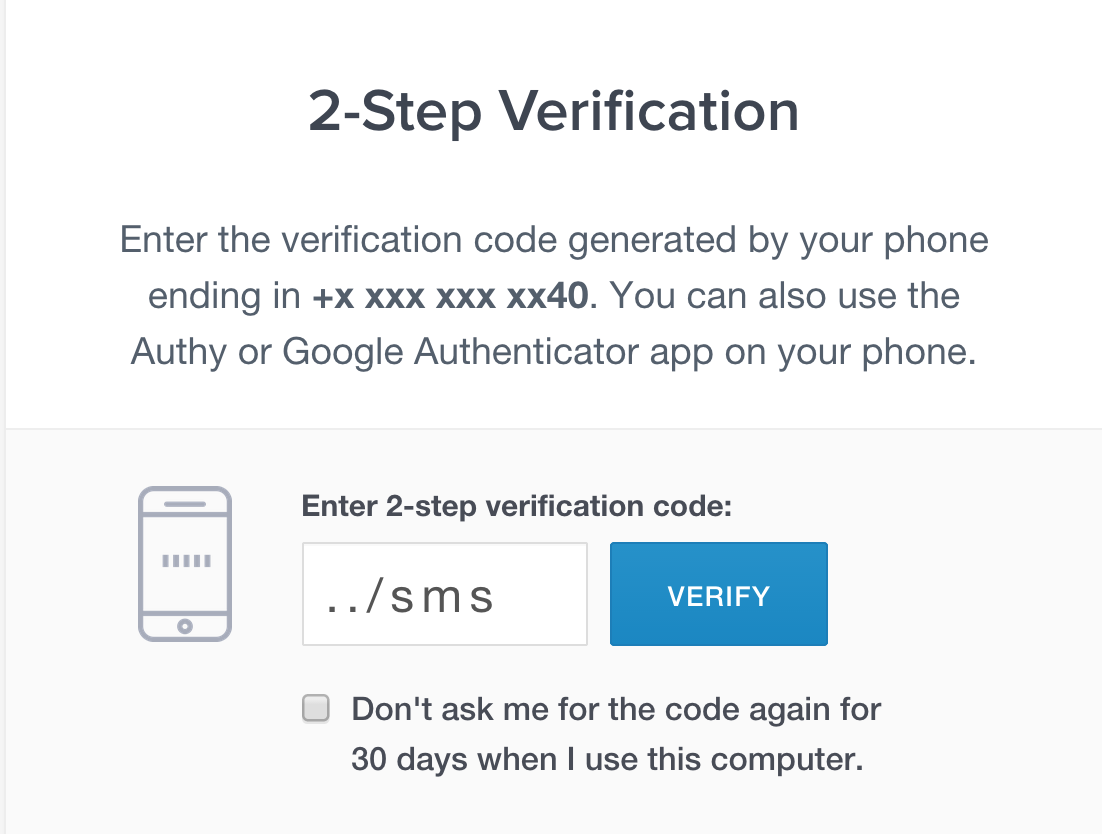

C помощью простого ввода ../sms можно было обойти второй фактор на сайтах использующих 2FA через authy.com. Подробности читайте здесь:

На Хабре вышла неплохая статья: Что не договаривают сервисы по защите от DDoS или почему защита не работает . Кратко выжимка:

Виды DDoS-атак:

— DDoS Layer 3&4 по модели OSI. Одна из характеристик данной атаки – большое количество пакетов, которыми атакуется ресурс. На данный момент средняя мощность атаки по миру – 9,7 Gb/s и 19 Mpps.

— DDoS Layer 7 по модели OSI, то есть атака на уровень приложений. Как правило, атака не содержит большое количество пакетов (на порядки ниже чем при DDoS L3&4), скорее характеризуется точечным ударом по слабому месту атакуемого сайта.

Подключение к сервисам защищающим от DDoS атак происходит следующим образом:

— Для защищаемого ресурса в DNS прописывается адрес защищающего;

— Клиент указывает, на какой ip адрес пересылать очищенный трафик (как правило, на тот же адрес, который и был до подключения к сервису). Возможно поднятие туннеля.

Что может сделать атакующий?

Посмотреть DNS history по атакуемому сайту и осуществлять атаку по найденному IP (а не по тому, что резолвится и защищается от DDoS).

Советы для повышения безопасности от DDoS-атак:

1) помимо сервиса, который защищает от атак, настроить свой http-сервер таким образом, что бы он принимал запросы только от ip-адресов защищающего (так вы точно снимите возможность атаки DDoS Layer 7) и сменить ip-адрес (защита от DDoS Layer 3&4)

2) настроить firewall так, что бы все лишние порты были закрыты и/или принимали соединения только от известных вам ip-адресов.

3) если серверов много, то в арендуемом ЦОДе вам необходимо сменить сетку, которую вам выдал провайдер, а также продумать как правильно разнести ваши сервисы по разным сетям или даже площадкам.

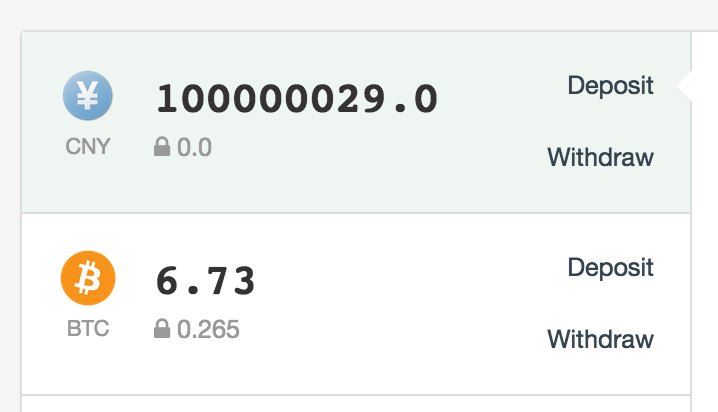

Интересная статья про взлом bitcoin-биржи от эксперта в области информационной безопасности - homakov (компания sakurity), почитайте, интересно, хоть внутри и много технических подробностей:

http://habrahabr.ru/post/248887/

В статье упоминаются универсальные советы, с которыми бы я и хотел поделиться:

1. Никогда не добавляйте вход через соц.сети в важные сайты. В них есть слишком много идеологических изъянов, поэтому лучше вообще не связываться.

2. Если уж и решили делать двух-факторную авторизацию, делайте правильно с самого начала — четко проследите порядок действий для добавления нового метода и предотвратите брутофорс путем блокировки аккаунта после N попыток.

3. Создавайте отдельного Суперадмина с функцией вливания произвольного числа денег в систему. Он не должен иметь возможности читать тикеты и вообще этот аккаунт надо хранить как зеницу ока.

Уважаемые посетители нашего сайта! Мы рады поздравить вас с Новым Годом и Рождеством и пожелать, чтобы в ваших проектах не было уязвимостей, умелых программистов и грамотных специалистов.

Пусть в новом году сбудутся все ваши задумки, ну и конечно же, здоровья и всего самого наилучшего!

В командной оболочке bash, пользующейся популярностью в среде Linux, обнаружена критическая уязвимость, которая позволяет удаленно выполнить код. По десятибалльной шкале Национального Института стандартов и технологий США (NIST) брешь получила 10 баллов.

Уязвимость CVE-2014-6271 связана с некорректной обработкой переменных окружения и определений функций. Стоит отметить, что в используемых в настоящее время версиях bash наименование переменной окружения и функции совпадают. При этом определение функции начинается со знаков () {.

Брешь возникает по причине того, что после обработки определения функции оболочка не останавливается, а продолжает осуществлять синтаксический анализ кода и выполнять дальнейшие команды bash. Это позволяет злоумышленнику использовать переменную окружения с произвольным именем для доставки команд на системы жертвы.

Просуществовавшая в течение 22 лет CVE-2014-6271 была обнаружена на прошлой неделе ИБ-экспертом Стефаном Чазеласом (Stephane Chazelas), однако подробности раскрыты только сейчас. Уязвимость присутствует во всех версиях bash до 4.3. Исправления были выпущены в среду, 24 сентября.

Официальная реакция Яндекса на данную ситуацию:

http://habrahabr.ru/company/yandex/blog/236007/

В общем-то, нет причин не доверять мнению Яндекса. Все помнят, что именно эта компания первой из русскоязычных крупнейших интернет-компаний запустила программу вознаграждения за поиск уязвимостей в своих сервисах - BugBounty.

Интересно, что некоторые участники программы YandexBugBounty заработали более миллиона рублей.

PS Стало известно ещё о публикации 4,5 млн. учеток Mail.Ru. Интересно, это просто совпадение или ... ?

Всем привет!

Представляю Вашему вниманию обновленную версию сайта. Теперь он будет более интерактивный и динамичный.

Из нового, что появилось:

- Раздел "FAQ" - часто задаваемые вопросы, где мы будем опубликовывать ответы на вопросы, с которыми сталкиваемся практически ежедневно;

- Раздел "Новости", где мы будем опубликовывать разную полезную информацию;

- Англоязычная версия сайта

Если найдете какие ошибки на сайте, смело пишите нам на почту, указанную в контактах, спасибо!

Не переключайтесь!